Close

Inside

Digimedia

Discover all editions

-

Top 100 des agences digitales

Top 100 des agences digitales -

Top 100 Digital Agencies in Belgium

Top 100 Digital Agencies in Belgium -

POURQUOI L‘OPTIMISME GAGNE DU TERRAIN

POURQUOI L‘OPTIMISME GAGNE DU TERRAIN -

Inside

Inside -

Digital Agencies In Belgium

Digital Agencies In Belgium -

Digital First

Digital First -

Digital Agencies In Belgium

Digital Agencies In Belgium -

How smart is your company

How smart is your company -

Le boom de l’ecommerce Belge

Le boom de l’ecommerce Belge -

Top 100 Digital Agencies

Top 100 Digital Agencies -

CASEBOOK 2018

CASEBOOK 2018 -

Digital First

Digital First -

les atouts de l'e-commerce belge

les atouts de l'e-commerce belge -

L'agence la plus titrée

L'agence la plus titrée -

CASEBOOK 2017

CASEBOOK 2017 -

Best 100 in Belgium

Best 100 in Belgium -

Pourquoi la fintech fait trembler le secteur bancaire

Pourquoi la fintech fait trembler le secteur bancaire -

Pourquoi la vidéo est le format pub le plus populaire

Pourquoi la vidéo est le format pub le plus populaire -

Top 100 Digital Agencies

Top 100 Digital Agencies -

CASEBOOK 2016

CASEBOOK 2016 -

Comment l’impact de la transformation digitale

Comment l’impact de la transformation digitale -

Comment les annonceurs utilisent Facebook ?

Comment les annonceurs utilisent Facebook ? -

les nouveaux moyens de paiement

les nouveaux moyens de paiement -

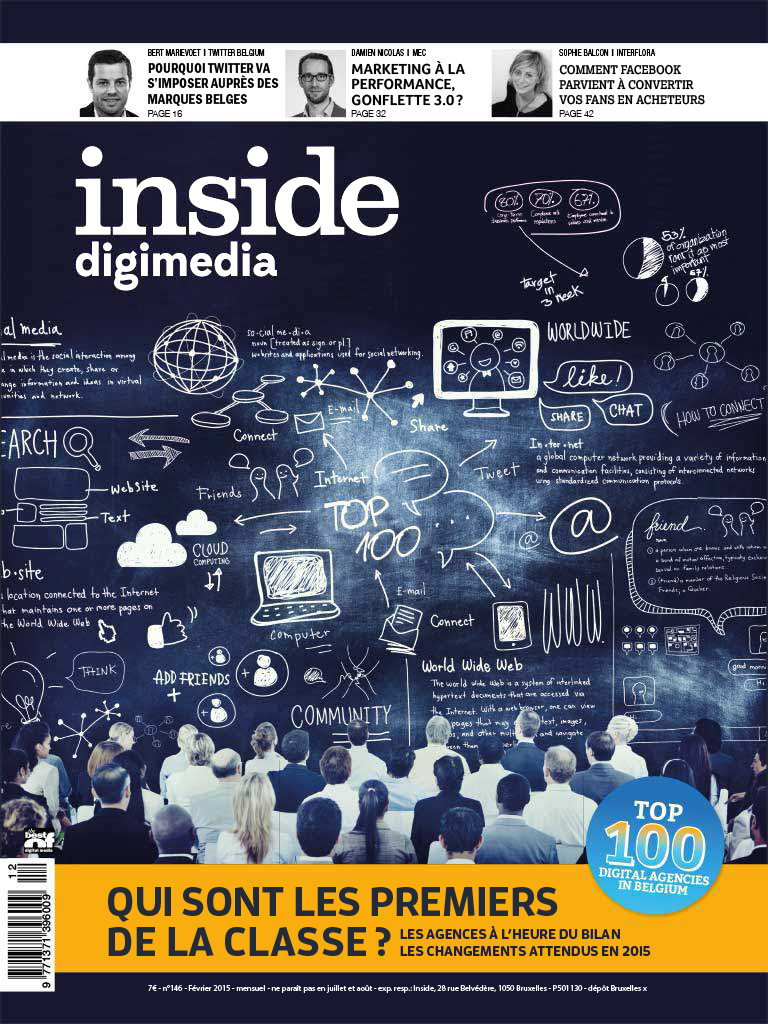

Qui sont les premiers de la classe ?

Qui sont les premiers de la classe ? -

Start up’s, mode d’emploi

Start up’s, mode d’emploi -

Le mobile nouveau maître du jeu digital

Le mobile nouveau maître du jeu digital -

Le réseau devenu Big Brother

Le réseau devenu Big Brother -

Ecommerce

Ecommerce -

50 MILLIARDS D’OBJETS CONNECTÉS EN 2020

50 MILLIARDS D’OBJETS CONNECTÉS EN 2020 -

Performance

Performance -

STRATÉGIES GAGNANTESLES

STRATÉGIES GAGNANTESLES -

Mobile Special

Mobile Special -

Social Media

Social Media -

Special e-Commerce

Special e-Commerce -

Top 100 Digital Agencies in belgium

Top 100 Digital Agencies in belgium -

Réseaux sociaux

Réseaux sociaux -

Start-up

Start-up -

Mobile Commerce

Mobile Commerce -

Réseaux sociaux

Réseaux sociaux -

Special e-Commerce

Special e-Commerce -

Top 100 Digital Agencies

Top 100 Digital Agencies -

E-mail marketing

E-mail marketing -

Les nouveaux métiers de l'interactif

Les nouveaux métiers de l'interactif

Close

Log In

Email adress or password is not valid

Obtenir un nouveau mot de passe

Email adress is not valid